كيفية العثور على المعلومات المخفية على الويب

البحث باستخدام Google Dorking: كيفية العثور على المعلومات المخفية على الويب. دعونا نتعلم كيفية العثور على المعلومات المخفية عبر الإنترنت باستخدام مشغلات البحث المتقدمة على Google. يحتوي الإنترنت على كميات هائلة من المعلومات. الكثير من هذه المعلومات يمكن الوصول إليها عبر Google. ولكن هل تعلم أنه يمكنك استخدام Google بطرق تتجاوز البحث البسيط؟ هناك طريقة تُعرف باسم “Google Dorking” تمكنك من ذلك.

Table Of Content

تساعدك تقنية Google Dorking في العثور على البيانات المخفية أو التي يتم التغاضي عنها في المواقع الإلكترونية. فهي تستخدم مشغلات بحث متقدمة لتحديد الملفات المخفية، والبيانات الحساسة، وغير ذلك. تتيح لنا تقنية Google Dorking أن نكون دقيقين جدًا في عمليات البحث. بدلاً من كتابة الكلمات المفتاحية التقليدية، ندمجها مع المشغلات. تساعد هذه المشغلات Google في تضييق نطاق نتائج البحث.

قبل أن نبدأ، كلمة تحذير: على الرغم من أن Google Dorking يمكن أن يكون أداة قوية للبحث أو اختبار الأمن السيبراني، إلا أنه يحمل بعض المخاطر. استخدامه للوصول غير المصرح به إلى المعلومات المؤمنة يُعتبر غير قانوني. لذا، استخدمه بأمان وبشكل صحيح!

الآن دعونا نتعلم كيفية استخدام تقنية Google Dorking.

مشغلات Google Dorking

إليك قائمة بأكثر مشغلات Google Dorking شيوعًا مع الغرض من استخدامها:

Site

يقيّد نتائج البحث ضمن نطاق أو موقع معين.مثال: site:example.com سيعرض النتائج فقط من هذا الموقع.

InTitle

يبحث عن الصفحات التي تحتوي على كلمة أو عبارة محددة في عنوان الصفحة. مثال: intitle:login سيجد الصفحات التي تحتوي على كلمة “login” في العنوان.

يُستخدم مشغل inurl للبحث عن كلمات محددة داخل بنية عنوان URL الخاص بصفحات الويب. يمكن أن يساعد في تحديد الصفحات التي تحتوي على كلمات رئيسية معينة مضمنة في عناوينها.

على سبيل المثال: استخدام inurl:login مع مصطلحات أخرى مثل inurl:customer أو inurl:secure يمكن أن يكشف عن صفحات تسجيل الدخول لمواقع مختلفة.

مثال آخر: inurl:admin يعرض عناوين URL التي تحتوي على كلمة “admin”، وغالبًا ما تؤدي إلى صفحات الإدارة أو التحكم.

لعمليات البحث الأكثر تقدمًا: inurl:pho?id= يمكن أن يكون مفيدًا لتحديد المواقع التي قد تكون عرضة لهجمات SQL Injection. عناوين URL التي تتبع هذا النمط غالبًا ما تحتوي على استعلامات قواعد بيانات.

FileType

يُستخدم مشغل filetype للبحث عن مستندات ذات امتداد ملف معين. يشمل ذلك الامتدادات مثل PDF، DOC، أو XLS. يساعد مشغل filetype في تحديد التقارير والعروض التقديمية والمستندات المتاحة للعامة. على سبيل المثال: filetype:pdf financial report يبحث عن ملفات PDF المتعلقة بتقارير مالية.

دمج مشغل filetype مع كلمات مفتاحية معينة يتيح عمليات بحث أكثر استهدافًا. على سبيل المثال: filetype:xlsx budget يمكن أن يعثر على ملفات Excel المتعلقة بتفاصيل الميزانية.

مثال آخر: filetype:docx confidential قد يكشف عن مستندات DOCX تحتوي على مصطلحات حساسة مثل “confidential”، مما يؤدي إلى ملفات مخصصة للاستخدام الداخلي قد تكون متاحة للعامة.

Cache

يعرض النسخة المخبأة من صفحة ويب على Google، حتى إذا تمت إزالتها. مثال: cache:example.com يعرض النسخة المخبأة من تلك الصفحة.

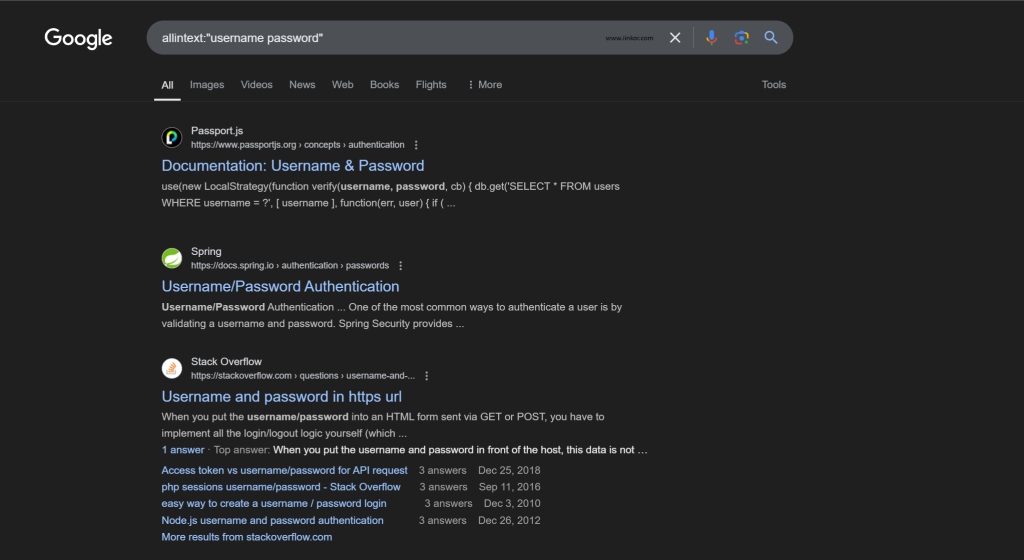

AllInText

يبحث عن الصفحات التي تحتوي على جميع الكلمات المحددة في نص الصفحة. مثال: allintext:"username password" سيعرض الصفحات التي تحتوي على كلا الكلمتين في النص.

AllInTitle

يبحث عن الصفحات التي تحتوي على جميع الكلمات المحددة في العنوان. مثال: allintitle:login admin يعثر على الصفحات التي تحتوي على الكلمتين “login” و”admin” في العنوان.

AllInUrl

يبحث عن الصفحات التي تحتوي على كلمات محددة متعددة في عنوان URL. مثال: allinurl:admin login يعثر على عناوين URL التي تحتوي على الكلمتين “admin” و”login”.

InAnchor

يبحث عن الصفحات التي تحتوي على نص محدد في روابط النصوص (النص القابل للنقر في الروابط). مثال: inanchor:"click here" يعثر على الروابط التي يكون النص القابل للنقر فيها هو “click here”.

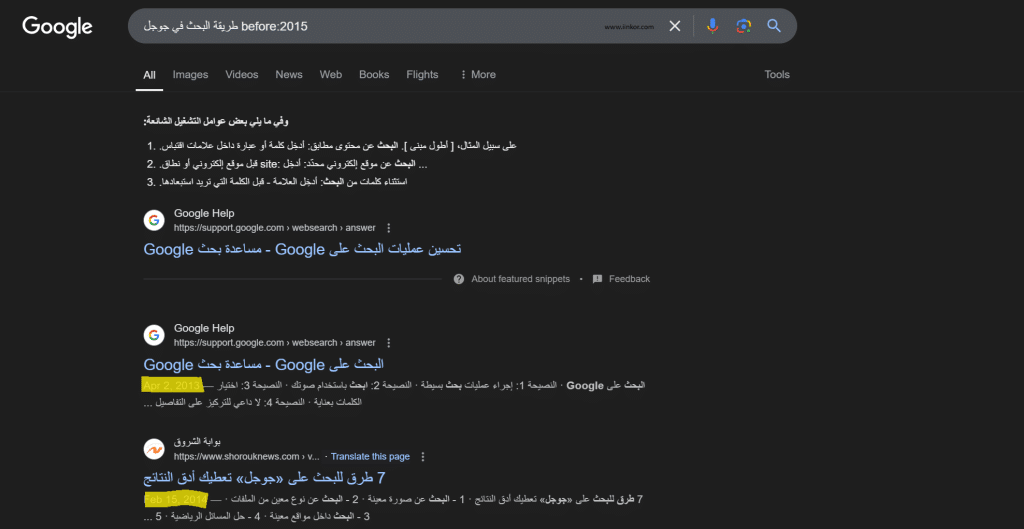

Before and After

يبحث عن الصفحات التي تم نشرها قبل أو بعد تاريخ معين. مثال: before:2020 يعثر على الصفحات التي تم نشرها قبل عام 2020. after:2020 يعثر على الصفحات التي تم نشرها بعد عام 2020.

OR

يجمع بين مصطلحين للبحث ويعرض النتائج التي تحتوي على أي منهما. مثال: admin OR login يعرض الصفحات التي تحتوي على “admin” أو “login”.

Minus (-)

يستبعد كلمات محددة من نتائج البحث. مثال: admin -login يعرض الصفحات التي تحتوي على “admin” ولكن بدون “login”.

Asterisk (*)

يعمل كرمز بدل لاستبدال أي كلمة أو عبارة. مثال: “admin * login” سيعثر على الصفحات التي تحتوي على أي كلمة بين "admin" و"login".

InText

يبحث عن كلمات محددة في النص الرئيسي للصفحة، وليس فقط في العناوين أو عناوين URL. مثال: intext:"confidential" يعثر على الصفحات التي تحتوي على كلمة “confidential” في المحتوى.

Location

يقيد النتائج بموقع جغرافي معين. مثال: location:USA يعرض النتائج التي تركز على الولايات المتحدة الأمريكية.

كيفية حماية نفسك من Google Dorking

إذا كنت تملك موقعًا إلكترونيًا أو تدير معلومات حساسة عبر الإنترنت، فإن فهم Google Dorking يمكن أن يساعدك في تأمين بياناتك. إليك بعض الخطوات التي يمكنك اتخاذها لحماية نفسك:

استخدام ملفات Robots.txt: ملف robots.txt على الموقع يُخبر محركات البحث بالمحتوى الذي لا يجب عليها فهرسته. تأكد من أن الصفحات أو الملفات الحساسة محمية من الفهرسة بواسطة Google.

استخدام الحماية بكلمة مرور: إذا كانت بعض أجزاء موقعك حساسة، فاستخدم الحماية بكلمة مرور. لا يمكن لـ Google الوصول إلى المحتوى المحمي بكلمة مرور، وبالتالي لن يظهر في نتائج البحث.

تجنب تخزين الملفات الحساسة بشكل عام: لا تخزن معلومات حساسة مثل نسخ قواعد البيانات الاحتياطية أو ملفات الإعدادات أو قوائم البريد الإلكتروني في أجزاء يمكن الوصول إليها علنًا على الخادم.

التحقق بانتظام من المعلومات المكشوفة: استخدم عمليات بحث Google Dorking الخاصة بك للتحقق مما إذا كانت الملفات الحساسة تظهر على Google. يمكن أن يساعدك ذلك في اكتشاف المعلومات وتأمينها قبل أن يجدها أي شخص آخر.

الخاتمة

يمكن أن يكون Google Dorking مفيدًا وخطيرًا في نفس الوقت، اعتمادًا على كيفية استخدامه. من جهة، يتيح لك اكتشاف المعلومات المخفية وتحسين مهارات البحث لديك. ومن جهة أخرى، يمكن أن يكشف عن بيانات حساسة إذا تم استخدامه بشكل غير مسؤول.

فهم تقنيات Google Dorking يمكن أن يجعلك مستخدمًا أفضل للإنترنت ويساعدك في تأمين بياناتك الخاصة.